O sistema operativo Android é cobiçado pela sua abertura e grande diversidade de aplicações grátis na sua loja de conteúdos. No, e apesar de neste caso o vetor de ataque não ser a Play Store, esta mesma abertura torna-o num alvo tentador para os meliantes, uma realidade exacerbada pela base mundial de utilizadores, os potenciais alvos visados.

O mais recente caso de malware Android foi agora exposto pela equipa de investigadores da ESET. A entidade europeia, especializada em cibersegurança, identificou uma campanha ativa que visa utilizadores de Android.

A app maliciosa usada foi uma versão “trojanizada” de uma de duas apps de VPN legítimas, a SoftVPN e OpenVPN.

Esta mesma campanha é conduzida pelo grupo malicioso Bahamut, o principal objetivo da campanha de spyware é o roubo de dados sensíveis de utilizadores. Isto bem como atividades de espionagem de apps de mensagem populares, o que levanta maiores preocupações. Entre as plataformas visadas estão serviços como o WhatsApp, Facebook Messenger, Signal, Viber e Telegram.

Mais concretamente, em períodos distintos, a app usada foi uma versão “trojonizada” de uma de duas apps de VPN legítimas, SoftVPN e OpenVPN. Em ambos os casos, a app foi personalizada com código de spyware do grupo Bahamut.

A agência de segurança alerta para a exigência de pelo menos oito versões destas apps maliciosas personalizadas com mudança de código. Conforme as informações, estas são atualizadas através de um website de distribuição.

Ou seja, ambas características que revelam uma campanha bem organizada e que está ativa desde o início de 2022.

No entanto, nenhuma das apps maliciosas esteve alguma vez disponível para download na loja Google Play. Note-se que, por via da regra, o método de distribuição das apps com spyware revela campanha organizada.

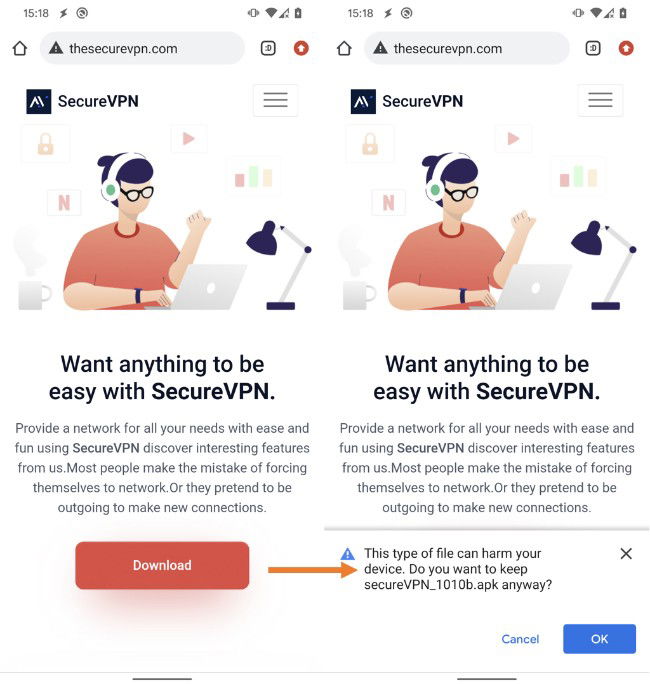

As apps com spyware do grupo são distribuídas através de um website SecureVPN falso que fornece apenas apps Android “trojanizadas” para download. Este website não tem qualquer associação com o software e serviço SecureVPN legítimo e multiplataforma.

Spyware visa o roubo de informações do WhatsApp, Facebook Messenger, Signal, Viber e Telegram

O principal objetivo da campanha é o roubo de contactos, mensagens SMS, chamadas telefónicas gravadas. Isto além de mensagens de chat a partir de aplicações de mensagem como WhatsApp, Facebook Messenger, Signal, Viber e Telegram.

Ainda segundo a agência, é provável que se tratem de tentativas de infiltração altamente direcionadas. A app maliciosa solicita uma chave de ativação antes do VPN e da funcionalidade de spyware ficarem ativas.

Tanto a chave de acesso como o link do website forjado são provavelmente enviados diretamente a utilizadores-alvo específicos. Esta camada de segurança almeja proteger a carga maliciosa de ficar ativa logo após o seu envio para um dispositivo final não intencionado ou quando está a ser analisada.

A investigação detetou um método de proteção semelhante noutra campanha do grupo Bahamut.

Roubo de dados é o principal objetivo deste malware Android

Todos os dados desviados são armazenados numa base de dados local e depois são remetidos para o servidor Command and Control (C&C).

A funcionalidade de spyware do grupo inclui a capacidade de atualizar a app maliciosa ao receber um link para uma nova versão do servidor C&C.

O grupo malicioso Bahamut usa tipicamente mensagens de spearphishing e aplicações falsas como vetor de ataque inicial contra entidades e indivíduos no Médio Oriente e Ásia do Sul.

No caso desta campanha, o vetor de distribuição inicial ainda não é conhecido. O Bahamut especializa-se em ciberespionagem e é referenciado como um grupo de mercenários com serviços de acesso não autorizado a soldo para vários clientes.

Editores 4gnews recomendam: