O uso de plataformas de redes sociais para disseminar malware não é novidade, mas uma campanha maliciosa monitorizada pela empresa de cibersegurança Bitdefender chamou a atenção por explorar o YouTube e o Google Ads.

O ataque, que começou em 2024 no Facebook prometendo acesso gratuito ao TradingView Premium, plataforma de gráficos para investidores, evoluiu e passou a utilizar canais sequestrados e anúncios patrocinados para distribuir malware capaz de roubar credenciais e dados sensíveis dos utilizadores.

Como funcionava o golpe

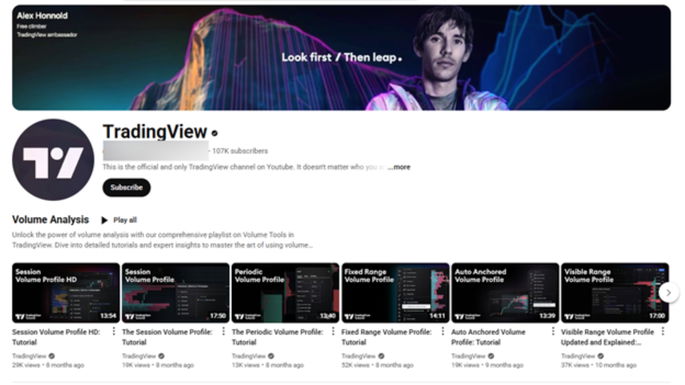

De acordo com a Bitdefender, os criminosos assumiram o controlo da conta de uma agência de design norueguesa no Google Ads e de um canal já verificado no YouTube. Esse canal foi reformulado para se passar pelo perfil oficial do TradingView, copiando logótipos, banners e até playlists associadas ao canal legítimo.

Vídeos não listados, exibidos apenas através de anúncios pagos, eram usados para escapar a denúncias e moderação. Num desses conteúdos, intitulado “TradingView Premium Grátis – Método Secreto que Eles Não Querem que Tu Saibas”, a descrição incluía um link para download de um executável malicioso. Só esse vídeo acumulou 182 mil visualizações em poucos dias.

O que fazia o malware

A análise revelou um downloader de mais de 700 MB, desenhado para escapar a ferramentas automáticas de segurança. O código malicioso incluía funções anti-sandbox, infeção em múltiplos estágios e comunicação por websockets para descarregar cargas adicionais.

O malware, detetado como Trojan.Agent.GOSL, trazia recursos avançados de espionagem, incluindo:

- Roubo de cookies e palavras-passe;

- Keylogging (captura de teclado) e captura de ecrã;

- Interceção de tráfego de rede;

- Roubo de carteiras de criptomoedas;

- Persistência no sistema para acesso remoto prolongado.

Além disso, os atacantes chegaram a utilizar ferramentas legítimas de rastreamento, como o Facebook Pixel e o Google Ads, para monitorizar e segmentar vítimas.

A Bitdefender identificou mais de 500 domínios e subdomínios ligados à campanha, além de amostras direcionadas a macOS e Android. Foram ainda descobertos vários canais e páginas sequestrados, milhares de anúncios em diferentes idiomas e contas do Google comprometidas usadas como ponto de partida.

Como se proteger

Os especialistas recomendam que os utilizadores evitem descarregar software de links de terceiros e desconfiem de ofertas de programas premium gratuitos. Outras medidas importantes incluem:

- Confirmar identificadores e métricas dos canais antes de confiar em promoções;

- Evitar vídeos não listados promovidos como oficiais;

- Ativar a autenticação multifator em todas as contas;

- Denunciar anúncios suspeitos no YouTube e no Google Ads.