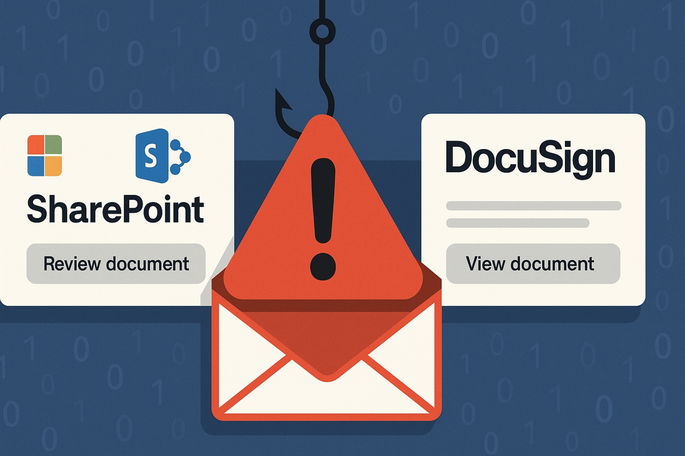

Uma nova campanha de phishing identificada por investigadores da Check Point acende um alerta para empresas e utilizadores que dependem de plataformas digitais para a troca de documentos e assinaturas eletrónicas. Os atacantes estão a fazer-se passar por serviços legítimos, como o Microsoft SharePoint e o DocuSign, que são amplamente utilizados em setores como finanças, imobiliário, seguros e operações empresariais.

Milhares de e-mails maliciosos enviados em poucas semanas

Segundo os investigadores, a campanha distribuiu mais de 40.000 e-mails maliciosos nas últimas duas semanas, atingindo cerca de 6.100 clientes em diferentes regiões do mundo. As mensagens imitavam notificações reais de partilha ou assinatura de documentos, com temas financeiros e linguagem profissional, levando as vítimas a clicar em links que aparentavam ser seguros.

O diferencial deste ataque está na infraestrutura usada para mascarar os links. Os criminosos abusaram do sistema de reescrita de links do Mimecast, um domínio confiável, para redirecionar os utilizadores.

Como o endereço intermediário é legítimo, os e-mails conseguem contornar filtros automáticos e reduzir a desconfiança do destinatário. Visualmente, as mensagens copiavam logótipos da Microsoft e do Office, além de botões como “rever documento” e nomes de exibição semelhantes aos de notificações autênticas do SharePoint.

Variante imita o DocuSign com técnica ainda mais furtiva

Paralelamente, a Check Point identificou uma variante relacionada que imita o DocuSign, mas com uma técnica ainda mais furtiva. Nesse caso, o link passa por serviços legítimos como o Bitdefender GravityZone e pelo sistema de rastreamento do Intercom, ocultando completamente o destino final da página de phishing por meio de redirecionamentos tokenizados. Isso torna a deteção manual ainda mais difícil, mesmo para utilizadores atentos.

A campanha teve alcance global, com maior concentração nos Estados Unidos e na Europa, mas também afetou o Canadá, a região Ásia-Pacífico e o Médio Oriente. Os setores mais visados incluem consultoria, tecnologia e construção/imobiliário, além de áreas como saúde, finanças, manufatura, governo, educação, retalho e turismo. Em comum, todos lidam frequentemente com contratos, faturas e documentos sensíveis exatamente o tipo de conteúdo que torna este tipo de golpe mais convincente.

Como reduzir o risco deste tipo de ataque

Para reduzir o risco, a recomendação dos especialistas é desconfiar de e-mails inesperados ou urgentes, mesmo quando parecem vir de plataformas conhecidas. Verificar cuidadosamente o remetente real, inspecionar os links antes de clicar e, sempre que possível, aceder diretamente ao serviço pelo navegador em vez de usar links recebidos por e-mail são medidas essenciais.

Além disso, a formação contínua das equipas e o uso de soluções avançadas de segurança de e-mail, com deteção de phishing e filtragem de URLs, continuam a ser peças-chave para mitigar este tipo de ameaça cada vez mais sofisticada.

Vê também: 6 dicas que todos deveriam seguir para proteger o email contra phishing