Investigadores de segurança têm observado um aumento no uso da técnica de phishing conhecida como “navegador dentro do navegador” (Browser-in-the-Browser, ou BitB) para o roubo de contas do Facebook. O método destaca-se por dificultar a identificação do esquema, mesmo para utilizadores mais atentos.

Como observa o Bleeping Computer, a técnica BitB foi criada em 2022 pelo investigador de segurança mr.d0x e, desde então, passou a ser adotada por agentes maliciosos em ataques contra diversos serviços online, incluindo redes sociais e plataformas de jogos.

Como funciona o ataque BitB

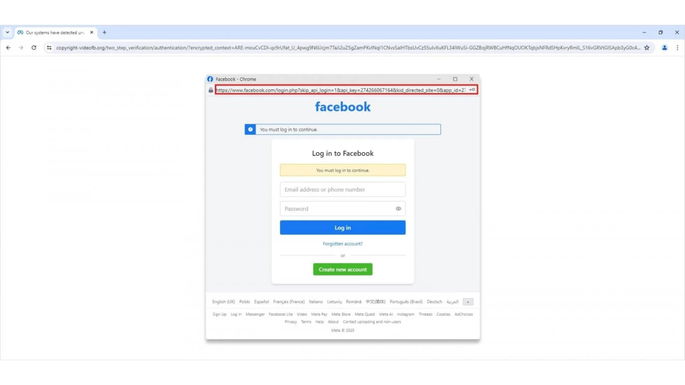

De acordo com investigadores da Trellix que têm monitorizado atividades maliciosas para roubo de contas do Facebook, os ataques começam quando a vítima acede a uma página controlada pelo criminoso. Nela, surge uma janela pop-up falsa a solicitar login, visualmente idêntica aos ecrãs legítimos de autenticação do Facebook.

O elemento diferenciador está no uso de um iframe, que permite ao atacante simular com precisão a interface oficial da plataforma, incluindo título e endereço (URL). Isso cria uma falsa sensação de legitimidade e torna o esquema praticamente impercetível.

Em campanhas recentes, os criminosos têm-se feito passar por escritórios de advogados, alegando supostas violações de direitos de autor, ou por equipas de segurança da Meta, a alertar sobre logins não autorizados ou a ameaçar a suspensão imediata da conta.

Para reforçar a credibilidade da fraude, os ataques incluem URLs encurtadas e até páginas falsas de CAPTCHA associadas à Meta.

Na etapa final, a vítima é induzida a inserir o seu nome de utilizador e palavra-passe do Facebook diretamente nessa janela pop-up falsa. As credenciais são então capturadas pelos atacantes, que podem usar as contas comprometidas para aplicar burlas, recolher dados pessoais ou cometer fraudes de identidade.

Abuso de infraestrutura legítima

Outro ponto que capta a atenção dos especialistas é o uso de serviços confiáveis para alojar as páginas fraudulentas. A Trellix identificou um grande volume de páginas de phishing alojadas em plataformas legítimas de nuvem, como Netlify e Vercel, que imitam o Centro de Privacidade da Meta e redirecionam as vítimas para formulários falsos.

Segundo o relatório, esta estratégia representa uma evolução em relação aos ataques tradicionais ao abusar de infraestruturas confiáveis e encurtadores de URL, passando uma falsa sensação de segurança ao utilizador.

Como se proteger do BitB

Para reduzir o risco de cair neste tipo de esquema, o Bleeping Computer listou algumas medidas básicas recomendadas aos utilizadores:

-

Ao receber alertas de segurança ou notificações de infração, ceda sempre ao site oficial do serviço digitando o endereço manualmente num novo separador, evitando carregar em links ou botões incluídos na mensagem.

-

Desconfie de janelas pop-up de login. Uma dica prática é tentar arrastar a janela para fora do navegador: pop-ups legítimos do sistema podem ser movidos livremente, enquanto os iframes usados no BitB ficam “presos” à página.

-

Ative a autenticação de dois fatores (2FA) em todas as contas. Embora não seja infalível, essa camada extra de segurança pode impedir o acesso mesmo que a palavra-passe seja comprometida.