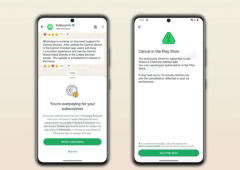

A Google Play Store é a loja oficial de aplicações (apps) e conteúdos multimédia para dispositivos Android como smartphones, tablets, smartwatch e Smart TV, entre outros equipamentos. É também, infelizmente, um dos alvos mais apetecíveis para hackers.

Com efeito, a agência Check Point dá agora conta de pelo menos 10 novas e populares apps para Android infetadas com malware. Em causa está a adulteração do código-fonte destes aplicativos, no qual foi introduzido código malicioso por fontes externa.

Há pelo menos 10 apps para Android com malware na Play Store

O atacante usou aplicações conhecidas e legítimas de código aberto. A lista é seguinte:

- Cake VPN - com.lazycoder.cakevpns

- Pacific VPN - com.protectvpn.freeapp

- eVPN - com.abcd.evpnfree

- BeatPlayer - com.crrl.beatplayers

- BeatPlayer - com.crrl.beatplayers

- QR/Barcode Scanner MAX - com.bezrukd.qrcodebarcode

- eVPN - com.abcd.evpnfree

- Music Player - com.revosleap.samplemusicplayers

- tooltipnatorlibrary - com.mistergrizzlys.docscanpro

- QRecorder - com.record.callvoicerecorder

A todo o utilizador que tiver uma destas 10 aplicações instaladas no seu dispositivo Android recomendamos que a remova.

As apps utilitárias representam um risco para a segurança do utilizador

As apps supracitadas têm um dropper que contornou as medidas de proteção da plataforma. Assim é capaz de ativar o segundo estádio de ataque, no qual o hacker conseguiria aceder às contas bancárias das vítimas e exercer controlo sobre os seus telemóveis.

O perigo reside no Clast82 que dissemina o AlienBot Banker, o malware-as-a-service que alcança as apps financeiras, contornando os códigos de autenticação dupla requeridos tipicamente.

Atualmente, o Clast82 está equipado com um trojan de acesso remoto (MRAT). Este é capaz de controlar o dispositivo através da funcionalidade TeamViewer, dando ao atacante o poder de execução que este teria se tivesse o telemóvel nas suas mãos.

O ataque de malware foi descrito em 4 fases

1. Vítima faz download de uma aplicação utilitária presente na plataforma Google Play Store que contém o dropper Clast82

2. Clast82 comunica com o servidor C&C para receber a configuração

3. Clast82 faz download do payload recebido pela configuração, o AlienBot Banker, instalando-o, de seguida, no dispositivo Android

4. Hacker adquire acesso às credenciais financeiras da vítima, conseguindo controlar inteiramente o seu telemóvel

Operam uma manipulação de terceiros para evitar a deteção da Google

O Clast82 utiliza uma série de técnicas para se evadir à deteção da Google Play Protect, entre as quais:

1. Utiliza o FireBase detido pela Google como plataforma para comunicação C&C. O atacante responsável pelo Clast82 alterou a configuração do comando e controlo através do FireBase, “desativando” o comportamento malicioso do Clast82. Na prática, tornando-o indetetável no processo de avaliação de ameaças levado a cabo pela Google.

2. Utiliza o GitHub como plataforma terceira para fazer download do payload. Para cada aplicação, o agente malicioso criou um novo perfil de programador na Google Play Store, em conjunto com o repositório da sua conta no GitHub. Este modus operandi permitiu-lhe distribuir diferentes payloads pelos dispositivos que foram sendo infetados pelas aplicações maliciosas.

Editores 4gnews recomendam:

- WhatsApp volta a relembrar os utilizadores do "ultimato" fora da UE

- Xiaomi Mi 11 Pro: afinal pode ser lançado mais cedo do que se pensava

- GTA 5 e outros jogos violentos podem ser banidos nos EUA